Definition von DNS

Das Domain Name System (DNS) ist das verteilte, hierarchische Namenssystem des Internets. Es übersetzt menschenlesbare Domainnamen (z. B. beispiel.de) in technische Identifikatoren (z. B. IPv4-/IPv6-Adressen) und stellt eine Reihe weiterer Metainformationen für Dienste bereit. Standardisiert wurde DNS in den grundlegenden RFCs 1034 (Konzepte) und 1035 (Implementierung). Diese Dokumente bilden bis heute das Fundament aller DNS-Implementierungen.

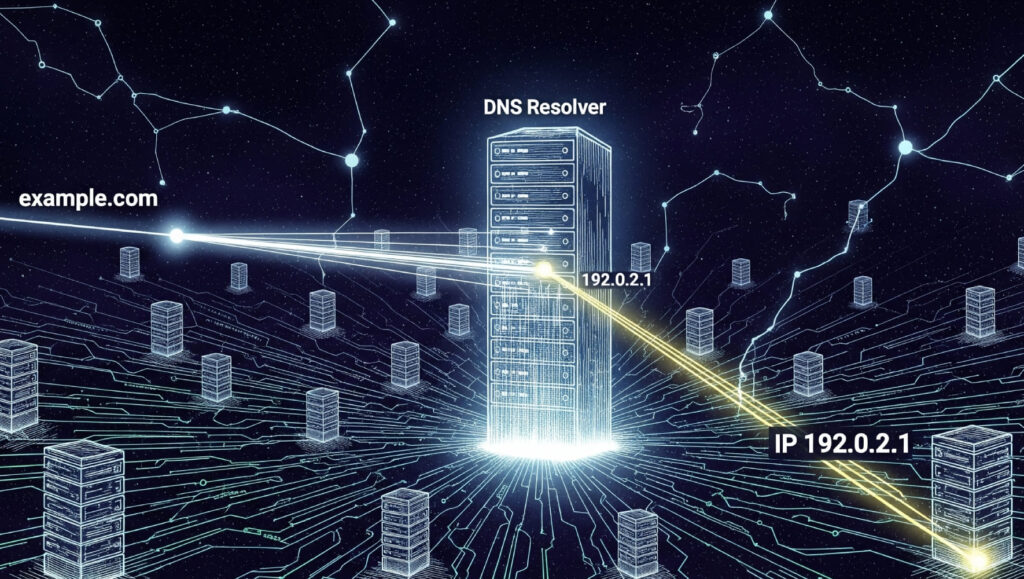

Das Domain Name System (DNS) übersetzt menschenlesbare Domainnamen in IP-Adressen, verteilt Metadaten und ermöglicht skalierbare, ausfallsichere Namensauflösung weltweit.

Warum DNS zentral ist

Ohne DNS wären Benutzer:innen auf IP-Adressen angewiesen. DNS schafft eine stabile, globale Namensschicht, die sich unabhängig von Netzwerk-Topologien entwickeln kann. Das Design ist skalierbar (Delegation, Caching) und fehlertolerant (mehrere Nameserver je Zone), wodurch Namensauflösung auch bei Ausfällen einzelner Komponenten zuverlässig möglich bleibt.

Grundprinzipien: Hierarchie, Zonen, Delegation

Der DNS-Namensraum ist hierarchisch aufgebaut. Ganz oben steht die Wurzel („Root“), darunter folgen Top-Level-Domains (z. B. .com, .de), Second-Level-Domains (z. B. beispiel.de) usw. Die Verwaltung erfolgt zonenweise: Eine Zone umfasst einen Teilbaum des Namensraums und wird von autoritativen Nameservern bereitgestellt. Delegation bedeutet, dass die Verantwortung für einen Teilbaum an untergeordnete Zonen übertragen wird (z. B. von .de an beispiel.de).

Rollen im DNS: Resolver & Authoritative

- Stub-Resolver (Client): Bestandteil des Betriebssystems/Anwendungs-Stacks; leitet Anfragen an einen rekursiven Resolver weiter.

- Rekursiver Resolver: Löst Anfragen vollständig auf, indem er vom Root über TLD bis zur autoritativen Zone iteriert; zwischenspeichert Antworten (Caching).

- Autoritativer Nameserver: Liefert endgültige, verbindliche Antworten für seine Zone.

DNS unterstützt sowohl iterative als auch rekursive Auflösung; iterativ ist im Datagramm-Betrieb bevorzugt, rekursiv optional.

Wie eine DNS-Auflösung abläuft

- Ihr Endgerät fragt seinen (konfigurierten) rekursiven Resolver.

- Der Resolver kontaktiert bei Bedarf die Root-Server, erhält einen Verweis auf die zuständige TLD.

- Von dort erhält er einen Verweis auf die autoritativen Server der Zielzone.

- Der autoritative Server liefert die Antwort (z. B. A/AAAA-Record).

- Der Resolver cached die Antwort gemäß TTL (Time to Live) und gibt sie an den Client zurück.

Caching, Delegation und iterative Verweise sind essenziell für Skalierbarkeit und Performance.

Protokolldetails: Transport, Nachrichtenformat, EDNS(0)

- Transport: Klassisch UDP/53, bei Bedarf TCP/53 (z. B. für große Antworten oder Zonentransfers).

- Nachrichtenformat: Header (Flags wie QR, AA, TC, RD, RA, OPCODE, RCODE), gefolgt von Question/Answer/Authority/Additional Sections.

- EDNS(0): Erweiterungen laut RFC 6891; heben die UDP-Größe über 512 Byte hinaus an und ermöglichen zusätzliche Optionen (z. B. für DNSSEC, ECS, Client-Hints).

Hinweis: Ohne EDNS(0) sind DNS-Nachrichten über UDP auf 512 Byte begrenzt; EDNS(0) erlaubt größere UDP-Antworten und Zusatzfelder, was moderne Features wie DNSSEC praktisch erst nutzbar macht.

Wichtige Resource Records (RRs) im Überblick

Die vollständige, fortlaufend gepflegte Liste aller RR-Typen findet sich im IANA-Register „DNS Parameters“. Nachfolgend die in der Praxis bedeutsamsten Einträge:

- A / AAAA: IPv4- bzw. IPv6-Adresse eines Hosts.

- CNAME: Kanonischer Name (Alias) für einen anderen Namen.

- NS: Zuständige autoritative Nameserver für eine Zone.

- SOA: Start of Authority – Zonenmetadaten (Primärserver, Serial, Refresh/Retry/Expire, Minimum etc.).

- MX: Mail-Austauschserver einer Domain.

- TXT: Frei nutzbarer Text – in der Praxis u. a. für SPF, DKIM-Keys, DMARC-Richtlinien.

- SRV: Allgemeiner Service-Locator (Host/Port/Protokoll für Dienste).

- PTR: Reverse-Mapping (IP → Name), typischerweise in der

in-addr.arpabzw.ip6.arpa-Zone. - CAA: Erlaubt autorisierte Zertifizierungsstellen für eine Domain zu deklarieren – wichtig zur Härtung der TLS-Zertifikatsausstellung.

- DNSSEC-relevante RRs: DNSKEY, DS, RRSIG, NSEC/NSEC3 – Details in den DNSSEC-RFCs.

- SVCB/HTTPS: Moderne Record-Typen zur Servicebindung und Parameter-Aushandlung, insbesondere für HTTP – standardisiert in RFC 9460. Sie reduzieren zusätzliche DNS-Lookups und beschleunigen Verbindungen (inkl. Hinweisen auf unterstützte Protokolle/ALPN).

- SSHFP: Fingerprints von SSH-Schlüsseln (Algorithmus/Hash-Typen im IANA-Register).

Apex-Hinweis: Am Zonen-Apex (z. B. beispiel.de.) ist ein CNAME nicht zulässig; hier kommen Provider-spezifische Mechaniken (z. B. „ALIAS/ANAME“) zum Einsatz, die serverseitig in A/AAAA „flach“ aufgelöst werden. Die CNAME-Restriktionen folgen aus dem DNS-Design in RFC 1034/1035.

TTL, Caching & Negative Antworten

- TTL (Time to Live) steuert die Cache-Dauer auf Resolvern. Kürzere TTLs erlauben schnellere Updates, längere TTLs reduzieren Aufkommen und Latenz.

- Resolver cachen auch negative Antworten (z. B.

NXDOMAIN) für eine definierte Zeit, um wiederholte Fehlabfragen zu dämpfen. - Für Hochverfügbarkeit und Traffic-Steuerung sind abgestimmte TTL-Strategien ein bewährtes Mittel.

Diese Mechanismen sind in den Kern-RFCs angelegt; EDNS(0) und moderne Resolververhalten (z. B. „serve-stale“) bauen darauf auf.

Sicherheitsschicht 1: DNSSEC (Signaturen & Kette des Vertrauens)

DNSSEC erweitert DNS um Datenursprungs-Authentizität und Integritätsschutz, jedoch nicht um Vertraulichkeit. Zonenbetreiber signieren ihre RRsets (RRSIG) mit privaten Schlüsseln; die korrespondierenden öffentlichen Schlüssel (DNSKEY) stehen in der Zone. Über DS-Records wird eine Vertrauenskette von der übergeordneten Zone aufgebaut – idealerweise bis zur Root, deren Schlüssel als „Trust Anchor“ dient. Kernstandards sind RFC 4033 (Einführung/Begriffe), RFC 4034 (RR-Typen) und RFC 4035 (Protokolländerungen).

Root-Signierung & Schlüsselzeremonien: Die Root-Zone ist DNSSEC-signiert; die Verwaltung des Root Key Signing Key (KSK) erfolgt in hochformalisierten, regelmäßig stattfindenden KSK-Zeremonien (inkl. Rollen, Hardware-Sicherheitsmodulen und Publizität). Prozess und Rhythmus dokumentiert IANA/ICANN.

Praktischer Effekt: Ein validierender Resolver kann so kryptographisch prüfen, dass Antworten unverändert und authentisch sind (z. B. eine A/AAAA-Antwort wirklich aus der autoritativen Zone stammt). Das adressiert unter anderem Cache-Poisoning-Risiken (siehe unten).

Sicherheitsschicht 2: Transportverschlüsselung (DoT, DoH, DoQ)

Auch wenn DNSSEC die Daten signiert, bleiben klassische DNS-Anfragen/Antworten ohne zusätzliche Maßnahmen unverschlüsselt. Zur Wahrung der Vertraulichkeit kommen daher verschlüsselte Transportprofile zum Einsatz:

- DoT (DNS over TLS): DNS über TLS auf Port 853; sichert typischerweise den Stub-zu-Resolver-Pfad.

- DoH (DNS over HTTPS): DNS in HTTP/2/3 über HTTPS; ermöglicht Transport auf Port 443 und Integration in Web-Ökosysteme.

- DoQ (DNS over QUIC): DNS über QUIC (UDP-basiert mit TLS-Handshake); reduziert Latenz und Head-of-Line-Blocking-Effekte im Vergleich zu TCP-basierten Verfahren.

Diese Protokolle zielen auf Privatsphäre und Integrität auf der Transportebene ergänzend zu DNSSEC auf Datenebene.

Privatsphäre & Performance: EDNS Client Subnet (ECS)

EDNS Client Subnet (ECS) (RFC 7871) ermöglicht es dem Resolver, Teile der Client-IP in Anfragen weiterzugeben, damit autoritative Server geolokationsoptimierte Antworten liefern (z. B. für CDNs). Das kann Leistungsgewinne bringen, erhöht aber die Datenschutzrisiken, da Meta-Informationen über Nutzerstandorte im DNS sichtbar werden.

Moderne Service-Binding-Records: SVCB/HTTPS

SVCB und der speziell für HTTP definierte HTTPS-Record (RFC 9460) liefern Clients bereits während der Namensauflösung zusätzliche Informationen (z. B. bevorzugte Protokolle wie HTTP/3/QUIC, Alt-Autoritäten, Encrypted Client Hello-Parameter). Das senkt Verbindungsaufbau-Overhead und reduziert Zusatz-Lookups. In der Praxis unterstützen Browser und große Infrastrukturanbieter diese Records zunehmend.

Internationalisierte Domainnamen: IDNA & Punycode

Da der ursprüngliche DNS-Zeichensatz auf ASCII begrenzt ist, nutzt man IDNA2008 (u. a. RFC 5890) und Punycode (RFC 3492), um Unicode-Domainnamen (z. B. mit Umlauten oder nicht-lateinischen Skripten) kompatibel darzustellen. Anwendungssoftware konvertiert Benutzereingaben in Punycode-Labels (z. B. xn--bcher-kva.example) für DNS-Abfragen.

Sicherheitsrisiken & Härtung

Cache-Poisoning

Cache-Poisoning zielt darauf, einem rekursiven Resolver gefälschte Antworten unterzuschieben, die anschließend aus dem Cache an viele Clients geliefert werden. 2008 machte der Kaminsky-Angriff die Gefährdung in großem Stil publik; als Reaktion setzte die Branche kurzfristig Source-Port-Randomisierung und weitere Härtungen um, später kamen systematische Maßnahmen (DNSSEC) hinzu.

RFC 5452 („Measures for Making DNS More Resilient against Forged Answers“) standardisiert Härtungen auf Resolver-Seite, u. a. zur Erschwerung von Spoofing-Antworten (Transaktions-ID/Port-Randomisierung, striktere Antwort-Validierung).

Datenschutz & Transparenz

Die IETF hat die Privatsphäre im DNS systematisch aufgearbeitet (u. a. RFC 9076), und Best-Practice-Empfehlungen für Betreiber von Privacy-Resolvern veröffentlicht (BCP – RFC 8932). Wer DoT/DoH/DoQ anbietet oder nutzt, sollte Policies, Logging und Datenweitergabe klar regeln und kommunizieren.

Zonenverwaltung & Betrieb im Überblick

- SOA/NS-Pflege: Konsistente NS-Sets, korrekte SOA-Parameter und saubere Serial-Strategie sind Grundvoraussetzung.

- Zonentransfers: Voll (AXFR) oder inkrementell (IXFR) zwischen autoritativen Servern – in der Praxis mit Authentisierung (z. B. TSIG).

- Anycast & Redundanz: Autoritative Server lassen sich global verteilen, um Latenz und Ausfallrisiken zu minimieren; die Root-Zone selbst ist in einer weltweit betriebenen Infrastruktur organisiert, deren Kryptoschlüssel über KSK-Zeremonien verwaltet werden.

E-Mail-Ökosystem: DNS als Vertrauensanker

E-Mail-Zustellung und Authentizität bauen stark auf DNS auf:

- MX legt Zustellpfade fest.

- SPF (Text-RR), DKIM (öffentliche Schlüssel in TXT) und DMARC (Richtlinie in TXT) nutzen DNS zur Absenderprüfung und Policy-Veröffentlichung.

- In Kombination mit DNSSEC steigt die Vertrauensbasis, da Schlüssel/Policies manipulationssicher veröffentlicht werden können.

Web-Performance & CDN-Optimierung

Neben klassischem A/AAAA-Routing sind heute SVCB/HTTPS-Records relevant, um Clients frühzeitig über Protokollfähigkeiten (z. B. HTTP/3) zu informieren. ECS kann – trotz Privatsphäre-Kosten – für Lastverteilung/GEO-Optimierung eingesetzt werden. Mit abgestimmten TTLs lässt sich Traffic zwischen CDN-Kanten schnell umschwenken; DNSSEC und verschlüsselte Transportschichten sorgen dafür, dass Optimierungen nicht zulasten der Sicherheit gehen.

Praktische Empfehlungen

Für Betreiber:innen / DevOps

- DNSSEC aktivieren (Zone signieren, DS beim Registrar hinterlegen) und Validierung auf eigenen Resolvern einschalten. So wird die Integrität von Antworten kryptographisch absicherbar.

- Transportverschlüsselung nutzen: DoT/DoH/DoQ anbieten bzw. auf der Client-Seite nutzen, um Anfragen vor Mitlesen/Manipulation zu schützen.

- TTL-Strategie: Kurze TTLs für dynamische Ziele, längere für stabile Einträge. Negative Caches im Blick behalten. (Grundlagen: RFC 1035, EDNS(0) für größere Nachrichtenrahmen.)

- CAA setzen: Zertifikatsausstellung auf vertrauenswürdige CAs beschränken. (Details und Parameter im IANA-Register.)

- SVCB/HTTPS pilotieren: HTTP/3-/ECH-Signale und alternative Endpunkte per DNS bekannt machen.

- ECS mit Augenmaß: Nur falls zwingend erforderlich und mit transparenter Policy, da Datenschutz-Trade-offs.

- Monitoring & Testing: Kontinuierlich

dig/kdig-Checks, DNSSEC-Validierungstests, Alarmierung bei Seriennummern-Drift, NS-Inkonsistenzen, SERVFAIL/NXDOMAIN-Anomalien.

Für SEO, Marketing & Website-Teams

- Stabile Namensarchitektur: Verwenden Sie klare, sprechende Subdomains statt undurchsichtiger Pfade. Das erleichtert Content-Struktur und Kampagnenmessung.

- Schnelle Auflösung: Kürzere TTLs bei häufigen Deployments und CDNs können SERP-Erfahrungen bei Rollouts verbessern (z. B. Region-Wechsel).

- SVCB/HTTPS einsetzen: Signalisieren Sie frühzeitig HTTP/3-Fähigkeiten; das verkürzt den TTFB und verbessert Core-Web-Vitals indirekt.

- E-Mail-Zustellung absichern: SPF/DKIM/DMARC sauber pflegen (TXT-Records) – verhindert Spoofing, erhöht Reputation und Zustellbarkeit (Marketing-Mails, Transaktionsmails).

- Internationalisierung: Bei Marken mit Nicht-ASCII-Zeichen beachten Sie IDNA/Punycode – so bleibt die Domain global nutzbar und konsistent.

Häufige Stolperfallen

- CNAME am Apex: Nicht zulässig – auf Provider-seitige ALIAS/ANAME-Lösungen ausweichen oder direkt A/AAAA pflegen.

- Inkonsistente NS-Einträge: Führt zu intermittierenden Auflösungsfehlern; prüfen Sie Delegation (Parent) vs. autoritative Zone.

- Zu kurze TTLs überall: Erhöhen Last und Latenz; setzen Sie differenzierte TTLs.

- Ungesicherte Zonentransfers: AXFR/IXFR nur mit Authentisierung und auf Whitelists.

- Fehlende DNSSEC-Validierung: Selbst signierte Zonen helfen wenig, wenn ihre Clients nicht validieren.

Nachrichtenstruktur & Header-Flags

DNS-Nachrichten enthalten einen Header mit u. a.:

- QR (Query/Response), AA (Authoritative Answer), TC (Truncated), RD (Recursion Desired), RA (Recursion Available), RCODE (Status).

Der Aufbau und die Semantik dieser Felder sind in RFC 1035 beschrieben.

EDNS(0) erweitert den Header über eine spezielle OPT-Record-Darstellung (Pseudo-RR) und erlaubt u. a. größere UDP-Pakete, DO-Bit für DNSSEC, sowie Träger für Optionen wie ECS.

Praxisnah: Von A/AAAA bis HTTPS-RR – was Sie konkret einsetzen

- A/AAAA: Basis jeder Website/App.

- CNAME: Für Subdomain-Aliasing (z. B.

cdn.beispiel.de → vendor.example.net). - MX + SPF/DKIM/DMARC (TXT): Pflicht für seriöse E-Mail-Zustellung; SPF begrenzt erlaubte Absender, DKIM signiert, DMARC definiert Policy/Reporting.

- CAA: Reduziert Risiken missbräuchlicher Zertifikatsausstellung.

- SVCB/HTTPS: Binden Sie Parameter (ALPN, ESNI/ECH-Hinweise) und alternative Endpunkte direkt an den Hostnamen; beschleunigt Handshakes und verbessert Nutzererlebnis.

FAQ

Ist DNSSEC gleichbedeutend mit Verschlüsselung?

Nein. DNSSEC liefert Integrität/Authentizität der Daten, nicht deren Vertraulichkeit. Für Verschlüsselung nutzen Sie DoT/DoH/DoQ.

Beschleunigt DNSSEC Anfragen?

Nicht primär; es erhöht Sicherheit. Mit EDNS(0) und modernen Resolvern bleibt die Performance praxistauglich.

Bringt ECS immer Vorteile?

Nicht immer. Es kann GEO-Routing verbessern, aber Privatsphäre kosten. Nutzen Sie es bewusst und transparent.

Was ist neu an SVCB/HTTPS-Records?

Sie liefern Service-Parameter (z. B. ALPN) direkt über DNS und helfen, zusätzliche Handshakes zu sparen – besonders relevant für HTTP/3.

Fazit

DNS ist die kritische Namens- und Metadaten-Schicht des Internets. Für Verantwortliche bedeutet das: saubere Zonenpflege, bewusste TTL-Strategien, DNSSEC für Datenintegrität, DoT/DoH/DoQ für Privatsphäre, CAA zur Kontrolle der Zertifikatsausstellung, SVCB/HTTPS für moderne Performance – und IDNA/Punycode für globale Markenführung. Wer das beherrscht, erhöht Sicherheit, Stabilität und Nutzererlebnis gleichermaßen.